Según SUCURI una empresa de seguridad multi-plataforma ha realizado un informe de seguridad y amenazas de páginas web para ayudar a mantener los sitios seguros. Hoy día es una tendencia por parte de hackers realizar acciones malintencionadas para crear varios factores que nos afectan en la seguridad de nuestros espacios web.

Hay muchas opciones para crear una seguridad e intentar blindar lo máximo posible nuestras páginas. Nosotros cuando creamos una instalación en lo primero que nos enfocamos es en este término, en la seguridad, porque si es cierto que destacamos mucho en este factor porque es lo más importante para nuestros clientes, sería un fracaso si un proyecto nuestro fuera hackeado.

La mayoría de clientes que nos vienen son por estos temas, ya que han sido hackeados y sus portales muestran contenido que no es el correcto. Estamos especializados en asegurar o reparar los CMS para dejarlo como el cliente merece. Si es cierto que dependiendo del tiempo o tipo de proyecto no siempre es recuperable, pero si pasamos horas intentado realizar el trabajo de la mejor forma posible.

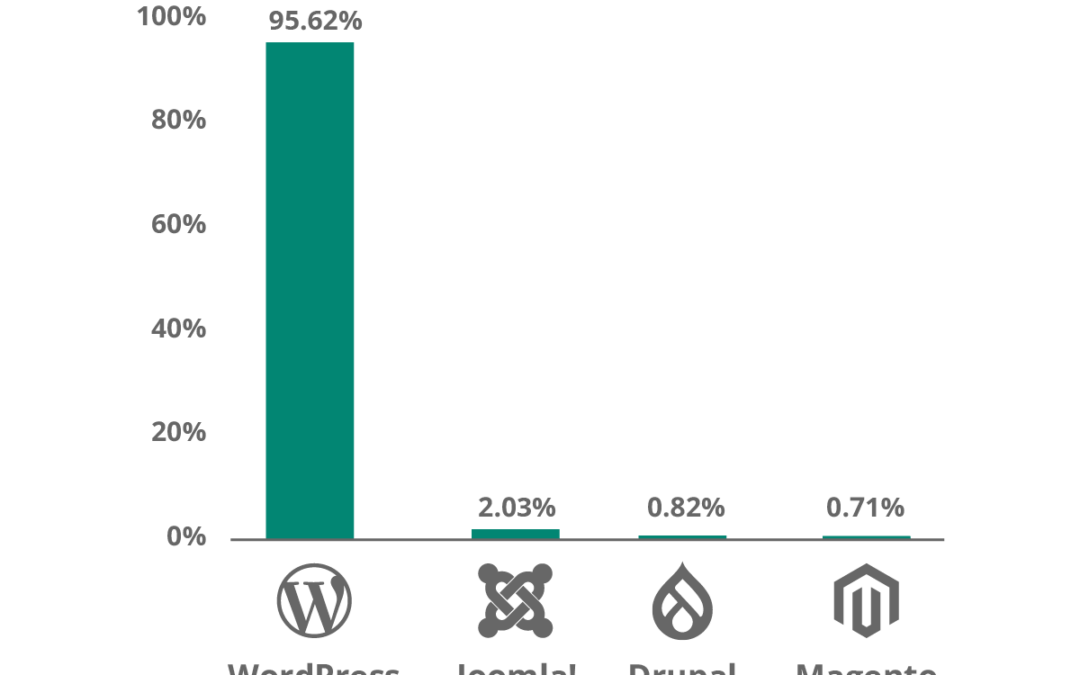

Tal como cuenta SUCURI en el año 2021 los ataques se produjeron en diferentes CMS, pero el que se lleva la palma de oro es WordPress, siendo así que hay un gran equipo de desarrollo detrás realizando e investigando este tipo de tareas y sucesos.

Estos conjuntos de datos indican que WordPress sigue siendo el CMS más popular entre nuestra base de usuarios, representando el 95,62 % de los clientes en 2021. Como se vio en años anteriores, Joomla ( 2,03 % ) siguió en segundo lugar con Drupal ( 0,82 % ) en tercer lugar.

Tal como se muestra en la imagen ya podemos ver cuales son los que más ataques sufren, pero esto no quiere decir que un WordPress sea vulnerable, simplemente hay que contar la cantidad de instalaciones que hay en todo internet y el que está a la cabeza es WordPress.

En cambio, como ya he comentado WordPress es el más afectado, pero es cierto que es el mejor mantenido de toda una gran lista de programas de creación web y ecommerce.

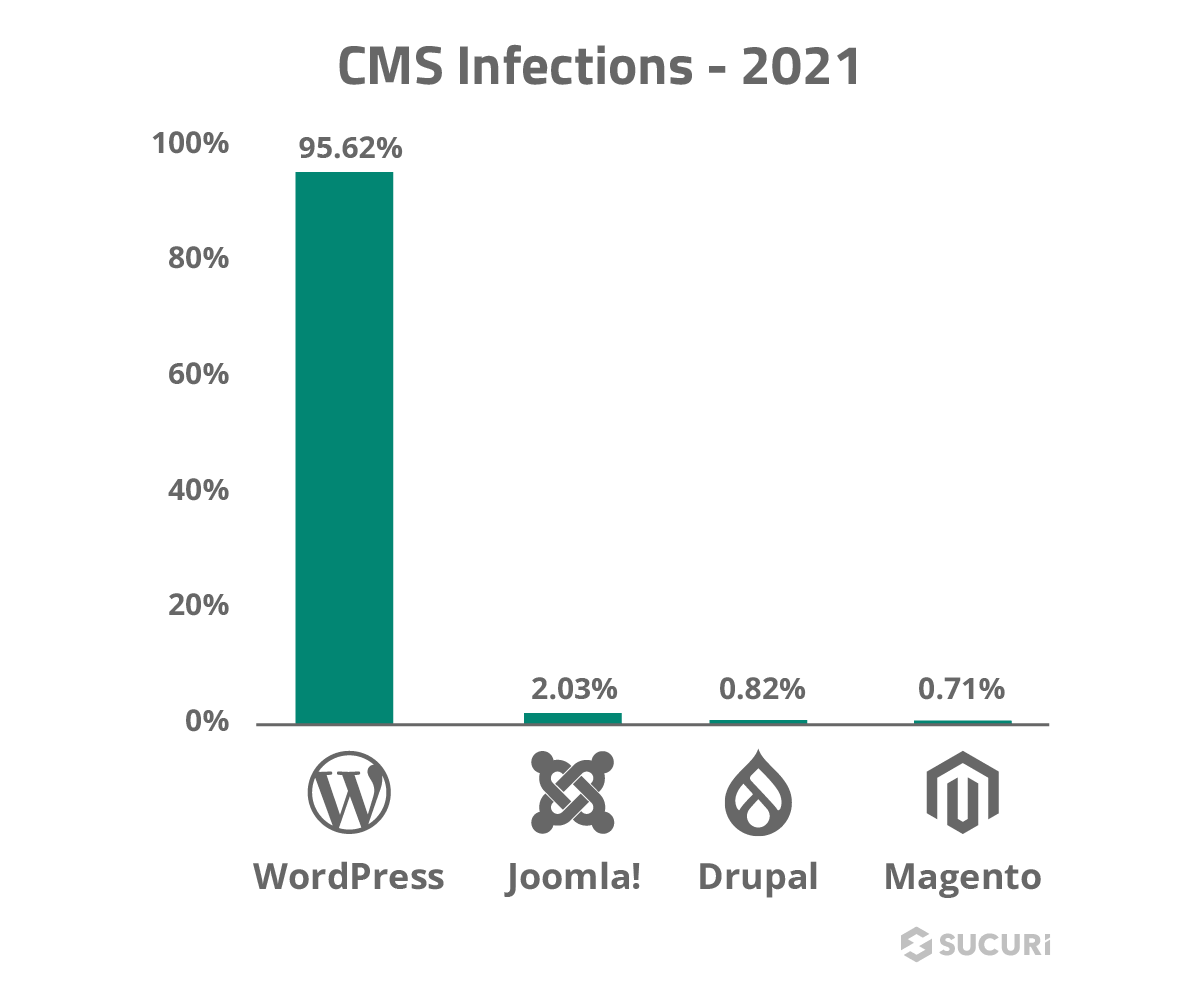

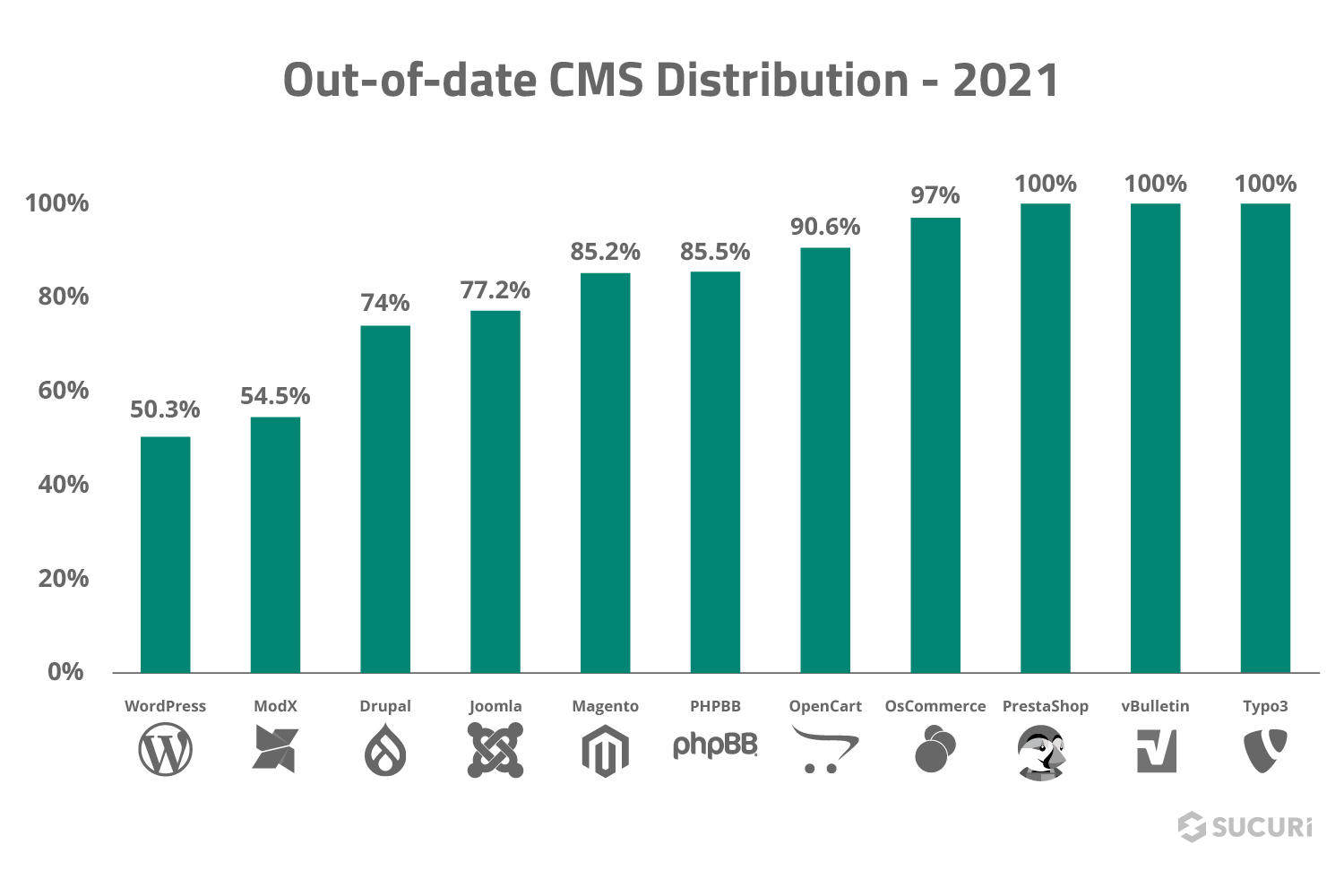

Un factor importante para tener puertas traseras sin control es la falta de actualización de los componentes instalados en su página.

Porcentaje de sitios web obsoletos identificados enviados para la eliminación de malware

osotros también hemos visto datos infectados que no comenta SUCURI que están relacionados con las plantillas que usan que han sido compradas y fuera de mantenimiento o mal programadas. Casi el 98% de los clientes que nos vienen sufriendo algún caso de hackeo ha sido relacionado con este motivo, también el simple hecho de ser una instalación vieja con una plantilla vieja choca con las versiones de PHP que hay instaladas en el servidor que aloja la página web.

El equipo de investigación de SUCURI continuó rastreando la campaña de años de redireccionamientos de sitios web a sitios web de spam/estafas a través de la explotación de complementos vulnerables. Como se vio en los últimos años, esta campaña continuó siendo una carga para los propietarios de sitios web: solo en 2021, se descubrió que más de 65,000 sitios web escaneados por SiteCheck estaban infectados con variaciones atribuidas a esta campaña dirigida a componentes vulnerables de WordPress.

También surgieron varias tendencias nuevas, en su mayoría relacionadas con ataques de robo de tarjetas de crédito en sitios web de comercio electrónico. La cantidad de infecciones por robo de tarjetas de crédito aumentó significativamente en 2021. Se agregaron 503 dominios a nuestra lista de bloqueo por ataques de skimming, el mayor número hasta la fecha. También vimos un aumento dramático en la cantidad de firmas de robo de tarjetas de crédito producidas por nuestro equipo de investigación, el 41,1 % de las cuales pertenecían a infecciones de robo de tarjetas de crédito en el backend de PHP.

Los usuarios del complemento WooCommerce se volvieron cada vez más específicos debido a su gran presencia en el panorama del comercio electrónico. Aproximadamente uno de cada tres sitios web con un skimmer de tarjeta de crédito detectado estaba ejecutando WordPress. Las cargas útiles maliciosas a menudo se diseñan específicamente para el sitio web de la víctima para dar al ataque las mejores oportunidades. Los sitios web de nivel medio siguen siendo los principales objetivos de esos actores de amenazas.

Si usted ha sufrido un ataque o no está seguro de tener la seguridad al menos mínima recomendada para que su página sea segura puede escribirnos a proyectos@eligeunaweb.es y miraremos de solucionar su problema.

«Después también hay muchos otros casos que explicaremos en un segundo artículo que estamos realizando que son ocasionados por el posicionamiento SEO que también sufre este tipo de malas practicas para conseguir un beneficio a costa de otros.»